[FTZ] level1

시작해볼까요?

ID : level1, PW : level1로 접속을 합니다.

접속하자마자 어떤파일이 있는지 확인합니다.

궁금증을 유발하는 hint파일이 있네요?

궁금하니 열어봅니다.

level2 권한에 setuid가 걸린 파일을 찾는다??

SetUID란?

다른 사용자가 파일을 실행시켰을 경우 실행되는 동안에는 파일의 소유자 권한으로 실행됩니다.

접근권한에서 4000을 사용합니다.

파일을 찾아볼까요?

find 명령어

1) -name 옵션

▶ 파일의 이름으로 검색

2) -type 옵션

▶ 파일의 타입으로 검색

3) -user 옵션

▶ 사용자가 소유한 모든 파일을 검색

4) -perm 옵션

▶ 지정한 접근권한과 일치하는 파일 검색

여기서 사용한 명령어는?

$ find / -user level1 -perm +4000 2>/dev/null

/ -> 최상위디렉터리부터 찾기

-user level1 -> 파일의 소유자가 level1인 것을 찾기

-perm +4000 -> 파일 접근권한이 4000중 한 비트라도 만족하는 파일을 찾기

(+) 퍼미션비트 중 하나라도 만족하는 파일을 찾기

(-) 퍼미션비트가 모두 일치하는 파일 찾기

2>/dev/null

리눅스에서

0은 표준입력을 의미합니다.

1은 표준출력을 의미합니다.

2는 표준에러를 의미합니다.

/dev/null은 쉽게 쓰레기통이라고 생각하면 됩니다.

즉, 찾다가 에러가 발생할 경우 쓰레기통에 넣겠다.

출력하지 않겠다는 말이지요.

이러한 파일을 찾았다면 실행해볼까요?

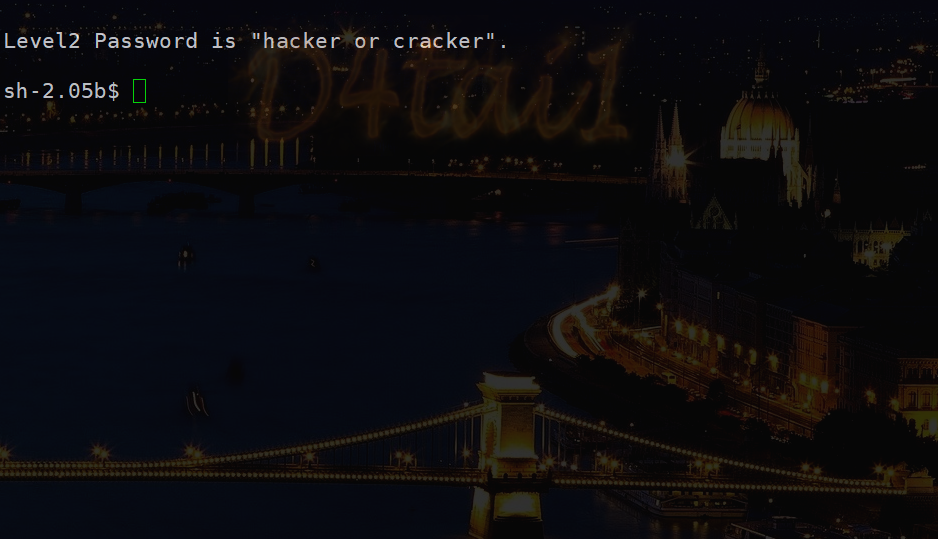

저는 level2입니다.

my-pass를 입력해서 패스워드를 봅시다.

Level2 Password is "hacker or cracker".

이제 level2로 이동!!

'Wargame > FTZ' 카테고리의 다른 글

| [FTZ]level6 (0) | 2019.09.05 |

|---|---|

| [FTZ]level5 (0) | 2019.09.05 |

| [FTZ]level4 (0) | 2019.09.04 |

| [FTZ]level3 (0) | 2019.09.03 |

| [FTZ]level2 (0) | 2019.09.03 |

댓글