saturn 랜섬웨어 분석

안녕하세요!

매주 수요일이 코로나 감염수가 가장 많은 날인데

생각보다 그렇게 많이 늘지는 않았네요.

다행이에요!

왜 수요일에 코로나확진자가 늘어나냐구요?

주말에는 제대로 검사를 하기 힘들고

보통 하루에서 이틀정도 걸리기 때문입니다.

오랜만에 글을 쓰게 되었는데

요즘들어 이것저것 관심있는 것도 많고 하다보니..

다른공부를 하다보니 한 달이 지나갔네요!

본론으로 돌아와서

saturn 랜섬웨어를 분석하려고합니다.

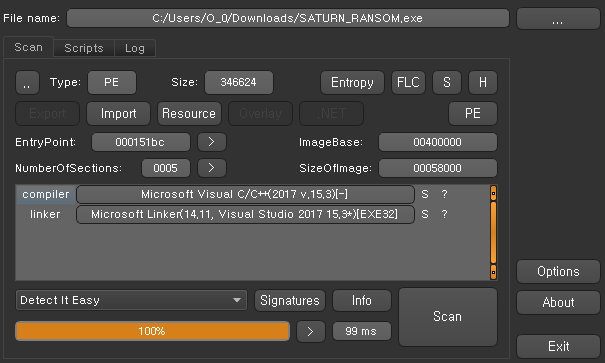

먼저 정적분석으로 한걸음 가까이 다가가볼까요?

시작주소가 0x4151bc이고,

5개의 섹션이 존재하며,

C++로 제작되어 있는 32비트 실행파일이네요!

5개의 섹션 중 .reloc섹션이 존재하는 것을 확인할 수 있네요.

아마도 재배치 되겠죠?

relocation에 대한 정보는 아래 링크를 참고하세요!

https://ccurity.tistory.com/387

PE재배치

화장실에 갔는데 말이죠! 앞사람이 계속 나오지 않는다면 어떻게 할까요? 다른 방법을 찾아봐야겠져? 실행파일도 마찬가지에요. 내가 메모리에 적재되어야 하는 장소에 다른 실행파일이 적재되

ccurity.tistory.com

재배치 되는게 싫어서 .reloc섹션을 지우고 싶은 분은 아래 링크를 참고하세요!

https://ccurity.tistory.com/388

PE파일 섹션 추가 및 삭제하기

종종 무언가를 하다보면 "나름대로 열심히했는데..." 되지 않을 때가 있죠? "나름대로"라는 말이 빠지고 "1분 1초도 아껴가며"라는 말이 들어가면 "1분 1초도 아껴가며 열심히 했는데..."가 되고 그�

ccurity.tistory.com

어쨋든 이정도 정보를 가지고 시작할게요!

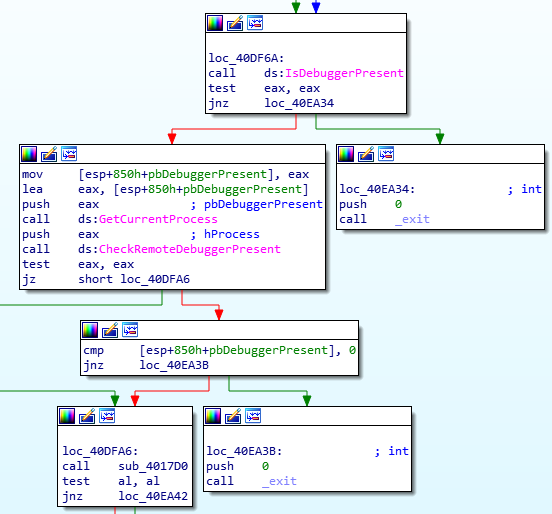

이 랜섬웨어는 자기가 디버깅당하고있는지 체크하는 루틴이 존재합니다.

총 2가지가 있고 디버깅을 당하고 있다면 정상적인 활동을 하지않고 종료합니다.

으악..

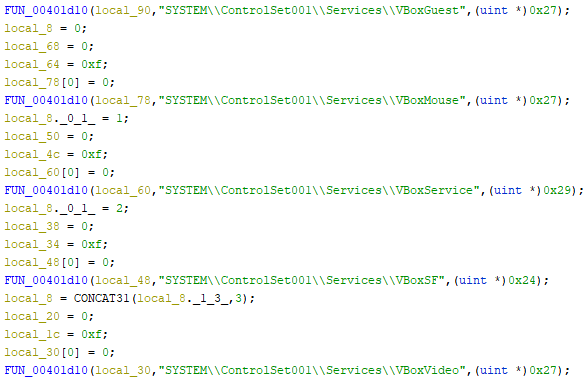

가상머신에서 동작하는 서비스가 존재한다면

분석환경이라고 판단해서 종료합니다.

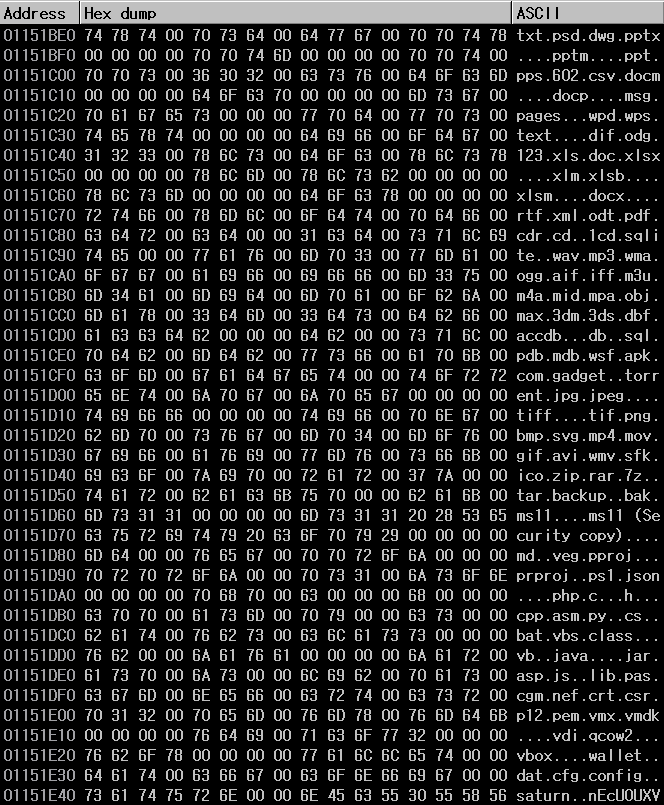

디렉터리를 돌면서 파일명을 읽어온 후

특정확장자라면..?

공개키로 파일을 암호화해버립니다.!

복호화할 수 있는 개인키는 지(공격자)가 가지고 있으면서 말이죠!

누군가가 열심히 PNG파일을 만들고 있어요!!

png를 덤프떠서 확인해본결과

사용자에게 랜섬웨어에 감염되었다는 것을 알려주기위해

바탕화면으로 만들고 있는 그림파일이네요.

파일명에는 bmp로 만들면서

실제파일은 png형태네요.

png 이미지파일을 만들고

랜섬노트를 만듭니다.

랜섬노트는 데이터영역에 덤프로 존재하며

해당내용을 읽어서 바탕화면 내 파일을 생성한답니다.

얼마남지 않았습니다!!

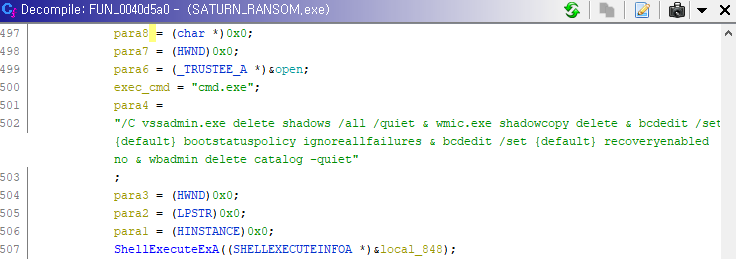

쉘명령어를 실행시키고 있네요?

확인해본결과

파일복원이 불가능하도록 볼륨사본을 제거하고

복구기능을 비활성화시키는 안티포렌식 기법이 적용된

랜섬웨어로 볼 수 있습니다.

코로나관련 악성코드에서 자주 발견되는

vbs를 이용하여 스피커api도 사용하네요!

태풍오는데 조심하시구

모르는 메일은 항상 조심하세요!

'Try Attack > Malware Analysis[basic]' 카테고리의 다른 글

| 미 송유관 공격한 다크사이드 랜섬웨어 분석 (0) | 2021.06.05 |

|---|---|

| [악성코드분석] dropper (0) | 2021.04.25 |

| Windows 부트로깅 (0) | 2020.06.13 |

| Windows 주요프로세스 분석 (0) | 2020.06.10 |

| [악성코드분석] 코로나바이러스 (0) | 2020.05.01 |

댓글