Wargame/BeeBox

Beebox[HTML Injection - Reflected (GET)]

❓ 반사 : 입력한 내용을 페이지에 띄우는 것!

1. LOW

(1) 입력

First name에 ABCD, Last name에 EFGH를 넣으면

Welcome ABCD EFGH로 출력되는 것을 확인할 수 있어요

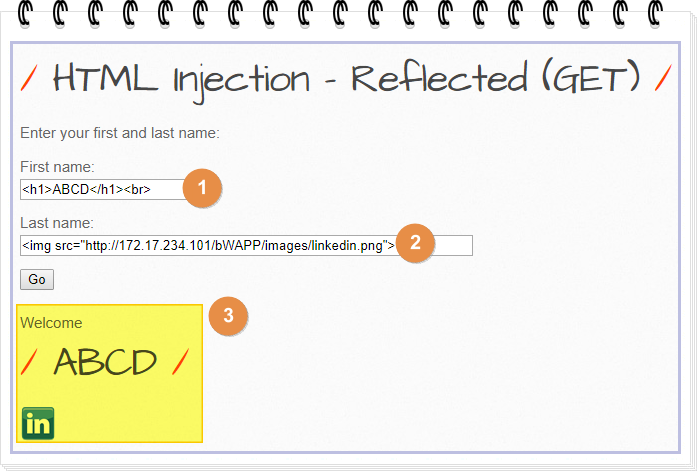

(2) 공격

①과 ②에 입력한태그가 실행된 것을 확인할 수 있어요

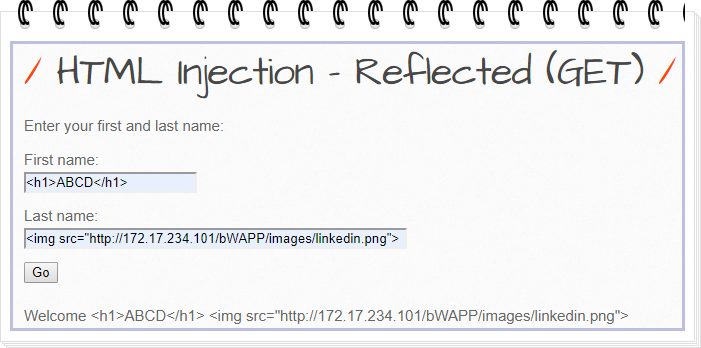

2. Medium

(1) 입력

동일하게 입력해 보았더니 정상적으로 실행되지 않는 것을 확인할 수 있어요

/var/www/bWAPP/htmli_get.php파일에서 xss_check_1함수를 호출하고,

xss_check_1함수는 /var/www/bWAPP/functions_external.php파일에 있어요

str_replace("변경 전 문자", "변경 할 문자", "찾을 문자열")

str_replace함수를 이용해

<기호를 <로, >기호를 >로 치환해요

(HTML인코딩)

위와 같이 URL인코딩해서 입력해주면

[그림5]의 녹색부분에서 알아서 디코딩해주겠죠?

어쨌든 원하는대로 실행이 되었네요!

3. HIGH

(1) 대응방안

htmlspecialchars함수는

", ', &, <, >을 UTF-8로 변환해요.

'Wargame > BeeBox' 카테고리의 다른 글

| Beebox[OS Command Injection] (0) | 2021.03.29 |

|---|---|

| Beebox[iFrame Injection] (0) | 2021.03.29 |

| Beebox[HTML Injection - Stored (Blog)] (0) | 2021.03.29 |

| Beebox[HTML Injection - Reflected (URL)] (0) | 2021.03.29 |

| Beebox[HTML Injection - Reflected (POST)] (0) | 2021.03.27 |

댓글