Try Attack/Malware Analysis[basic]

사이트 접속만으로 감염되는 랜섬웨어 분석보고

사이트 접속만으로도 감염되는 랜섬웨어가 있다고 합니다

함께 알아보시죠

1. 악성행위 및 침해사고분석내용 요약

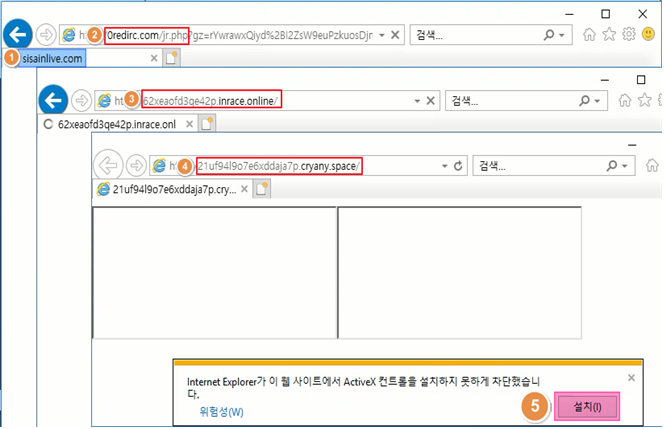

1) 악성페이지 접속 시 ActiveX설치유도

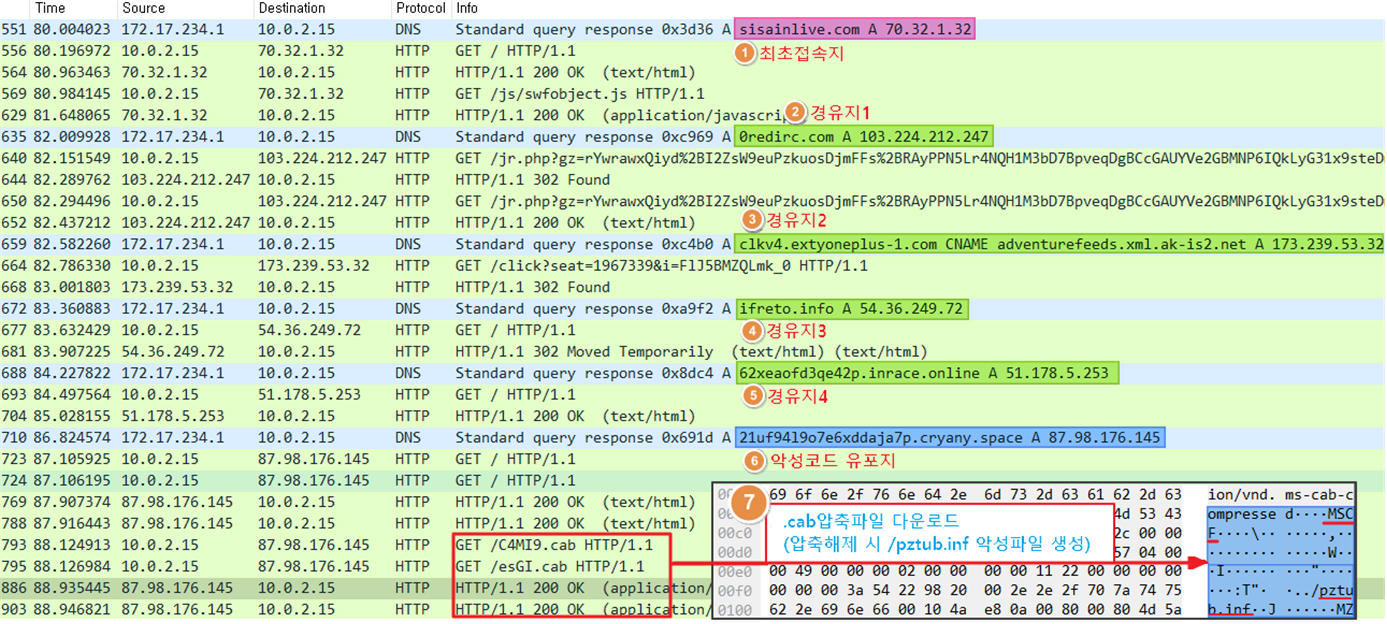

▶ 사용자가 sisainlive.com 접속 시 경유지 4곳을 거치면서 ActiveX 설치 유도

2) 악성파일 다운로드

▶ ActiveX 설치 시 유포지에서 악성파일(pztub.inf)이 들어있는 .cab압축파일 다운로드

▶ 경·유포지 URL, 다운로드압축파일, 압축파일 내 악성코드명은 계속 변경됨

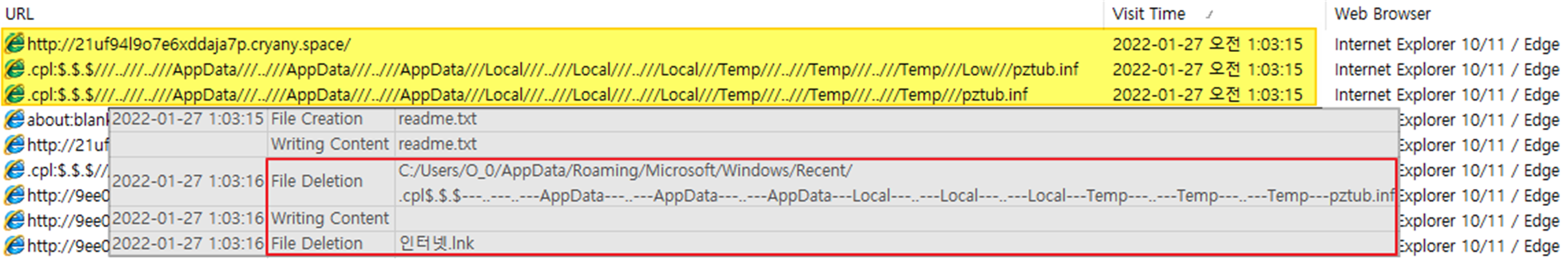

3) 인터넷 익스플로러를 이용해 악성파일(pztub.inf) 접근기록

▶ 인터넷 익스플로러에서 링크(.lnk)파일을 통해 inf파일 접근시도 후 링크삭제

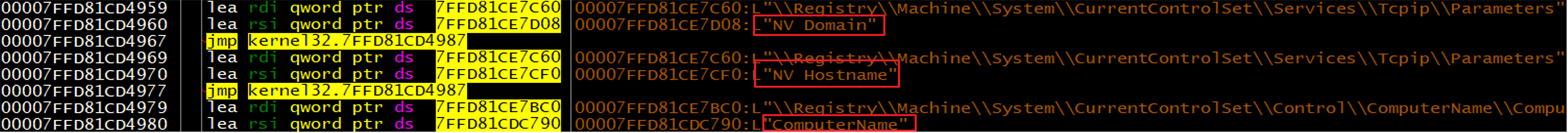

4) rundll32.exe를 이용해 DLL파일(pztub.inf) 실행 후 정보수집

▶ inf파일은 64비트 dll파일로 PC 및 시스템정보, RDP정책, DNS정보 등을 수집

5) 랜섬노트 제작 및 URL 생성

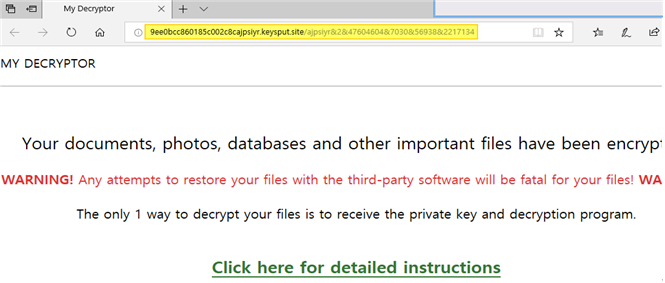

6) 생성된 URL로 연결하여 복호화금액 요구

▶ 파일암호화 및 랜섬노트 생성 후 감염된파일복구를 위한 복호화금액 요구

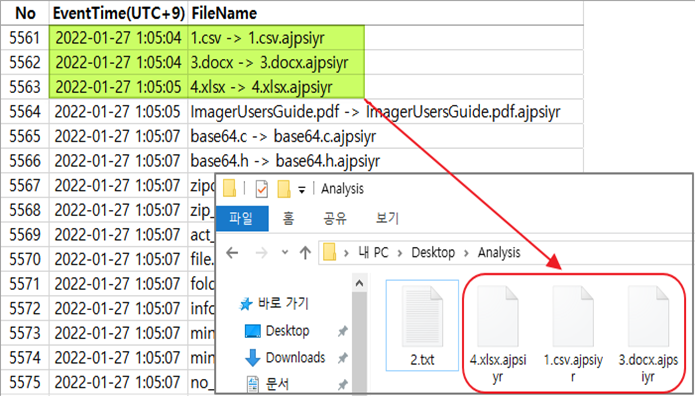

7) 암호화된 시간 및 암호화된 파일목록

8) 피해 PC 메모리에 남아있는 프로세스 실행시간 및 순서

▶ 메모리 덤프 후 프로세스 실행내역 확인결과 복구불가능하도록 안티포렌식 적용

9) 전체내용 요약

▶ 인터넷익스플로러의 1) CVE-2021-40444 취약점을 이용하여 랜섬웨어 유포

▶ 랜섬웨어는 암호화 후 브라우저로그, 볼륨섀도우 등을 삭제하는 안티포렌식 적용

1) CVE-2021-40444

- MS HTML 브라우저 엔진 결함을 이용해 악의적인 ActiveX 컨트롤을 생성하여 공격하는 원격코드실행 취약점2. 대응

1) NAC차단정책을 이용한 통신차단, 해당 PC 랜선제거

2) C&C서버(경유포지) IP/URL 차단

'Try Attack > Malware Analysis[basic]' 카테고리의 다른 글

| 안티포렌식 기능이 적용된 랜섬웨어 분석보고 (0) | 2022.09.12 |

|---|---|

| 미 송유관 공격한 다크사이드 랜섬웨어 분석 (0) | 2021.06.05 |

| [악성코드분석] dropper (0) | 2021.04.25 |

| saturn 랜섬웨어 분석 (0) | 2020.09.03 |

| Windows 부트로깅 (0) | 2020.06.13 |

댓글