Try Attack/Malware Analysis[basic]

안티포렌식 기능이 적용된 랜섬웨어 분석보고

안티포렌식 기능이 적용된 랜섬웨어 분석을 시작하겠습니다!!

1. 악성행위 및 침해사고분석내용 요약

1) 실행 시 분석중인지 확인 후 분석되고 있다면 종료

▶ 분석환경에서 동작하지 않도록 하는 기술을 적용해 분석이 어렵도록 제작

2) 레지스트리 변경(UAC 설정)

▶ 새 프로세스를 관리자권한으로 실행하기위해 UAC(사용자계정컨트롤)설정을 해제하도록 레지스트리 변경

3) 암호화할 파일정보 얻어 파일 읽기

▶ C:\부터 순회하며 파일식별정보를 얻은 후 암호화할 파일의 내용을 읽기

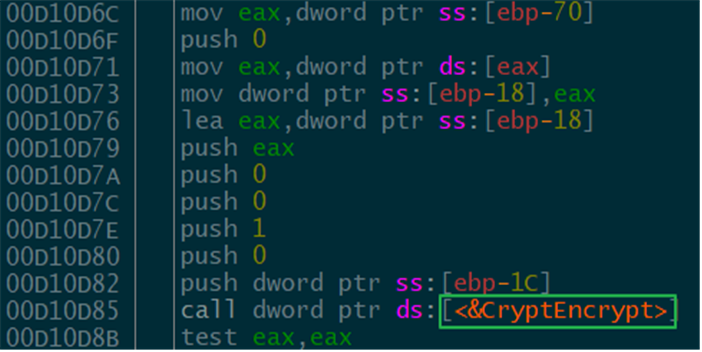

4) 데이터 암호화 및 덮어쓰기

▶ 스스로 암호키를 생성하여 읽은 파일 내용을 암호화 한 후 저장

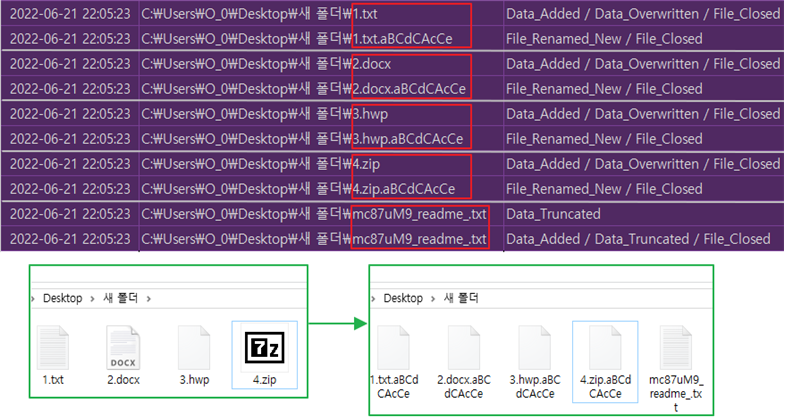

5) 암호화 전/후 파일명 및 암호화 시간

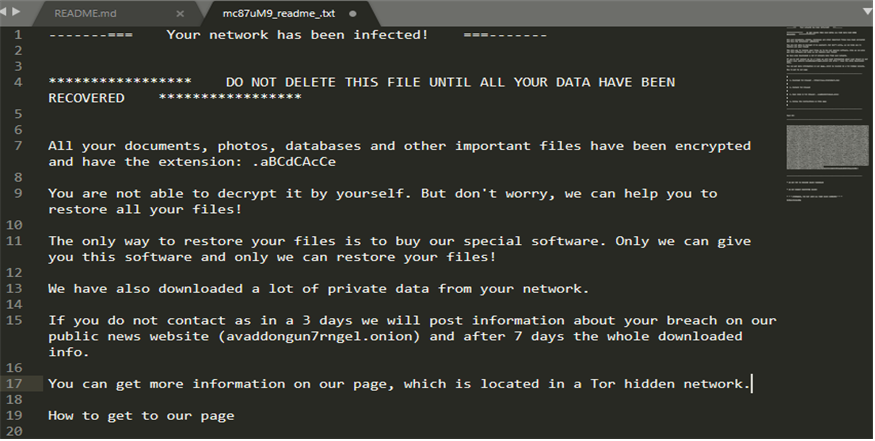

▶ 바탕화면에 랜섬노트 생성 후 감염된파일복구를 위한 복호화금액 요구

▶ 디스크복구가 불가능하도록 볼륨섀도우를 삭제하는 안티포렌식기법을 적용

6) 전체내용 요약

▶ 불특정다수를 대상으로 랜섬웨어가 포함된 악성메일을 유포

▶ 랜섬웨어는 암호화 후 볼륨섀도우사본(VSS) 삭제하는 안티포렌식 적용

2. 대응

1) NAC차단정책을 이용한 통신차단, 해당 PC 랜선제거

2) C&C서버(경유포지) IP/URL 차단

'Try Attack > Malware Analysis[basic]' 카테고리의 다른 글

| 사이트 접속만으로 감염되는 랜섬웨어 분석보고 (0) | 2022.09.07 |

|---|---|

| 미 송유관 공격한 다크사이드 랜섬웨어 분석 (0) | 2021.06.05 |

| [악성코드분석] dropper (0) | 2021.04.25 |

| saturn 랜섬웨어 분석 (0) | 2020.09.03 |

| Windows 부트로깅 (0) | 2020.06.13 |

댓글